若对整个网络实施保护,防火墙应加在图中位置1~位置5的哪个位置上?

如搜索结果不匹配,请 联系老师 获取答案

如搜索结果不匹配,请 联系老师 获取答案

更多“若对整个网络实施保护,防火墙应加在图中位置1~位置5的哪个位…”相关的问题

更多“若对整个网络实施保护,防火墙应加在图中位置1~位置5的哪个位…”相关的问题

第1题

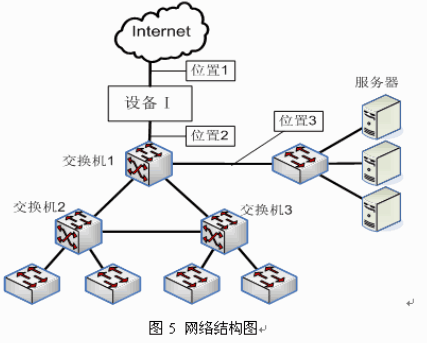

某网络结构如图5所示,请回答以下有关问题。

.jpg)

(1)设备1应选用哪种网络设备?

(2)若对整个网络实施保护,防火墙应加在图中位置1~位置3的哪个位置上?

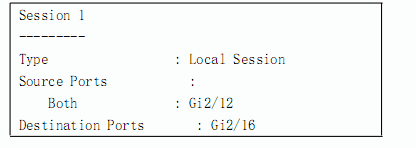

(3)如果采用了入侵检测设备对进出网络的流量进行检测,并且探测器是在交换机1上通过端口镜像方式获得流量。下面是通过相关命令显示的镜像设置的信息。

请问探测器应该连接在交换机1的哪个端口上?除了流量镜像方式外,还可以采用什么方式来部署入侵检测探测器?

(4)使用IP地址 202.113.10.128/25划分4个相同大小的子网,每个子网中能够容纳30

第2题

某网络结构如图所示,请回答以下有关问题。

.jpg)

(1)设置I应选用哪种网络设置?

(2)若对整个网络实施保护,防火墙应加在图中位置l一位置3的哪个位置上?

(3)如果采用了入侵检测设置对进出网络的流量进行检测,并且探测器是在交换机l上通过端口镜像方式获得流量。下面是通过相关命令显示的镜像设置信息。

1.jpg)

请问探测器应该连接在交换机l的哪个端口上?除了流量镜像方式外,还可以采用什么方式来部署入侵检测探测器?

(4)使用IP地址202.113.10.128/25划分4个相同大小的子网,每个子网中能够容纳3台主机,请写出子网掩码、各子网网络地址及可用的II)地址段。

2.jpg)

第3题

某网络结构如图 5 所示,请回答以下有关问题。

(1 ) 设备 Ⅰ 应选用哪种网络设备?(2 分)

(2 ) 若对整个网络实施保护,防火墙应加在图中位置 1 ~ 位置 3 的哪个位置上?(2 分)

(3 ) 如果采用了入侵检测设备对进出网络的流量进行检测 , 并且探测器是在交换机 1 上通过端口镜像方式获得流量。下面是通过相关命令显示的镜像设置信息。

请问探测器应该连接在交换机 1 的哪个端口上?(2 分)除了流量镜像方式外,还可以采用什么方式来部署入侵检测探测器?(4 分 )

(4 )使用 IP 地址 202.113.10.128/25 划分 4 个相同大小的子网,每个子网中能够容纳 30 台主机,请写出子网掩码、各子网网络地址及可用的 IP 地址段。(10 分 )

第4题

应用题必须用蓝、黑色钢笔或者圆珠笔写在答题纸的相应位置上,否则无效。

某网络结构如图5所示,请回答以下有关问题。

(1)设备1应选用哪种网络设备? (2分)

(2)若对整个网络实施保护,防火墙应加在图中位置1~位置3的哪个位置上? (2分)

(3)如果采用了入侵检测设备对进出网络的流量进行检测,并且探测器是在交换机1上通过端口镜像方式获得流量。下面是通过相关命令显示的镜像设置的信息。

请问探测器应该连接在交换机1的哪个端口上?(2分)除了流量镜像方式外,还可以采用什么方式来部署入侵检测探测器?(4分)

(1)使用IP地址202.113.10.128/25划分4个相同大小的子网,每个子网中能够容纳30台主机,请写出子网掩码、各个子网网络地址及可用的IP地址段。(10分)

第5题

用于保护整个网络IPS系统通常不会部署在什么位置()。

A.网络边界

B.网络核心

C.边界防火墙内

D.业务终端上

第6题

A.防火墙

B.网关

C.路由器

D.入侵检测系统

第7题

A.入侵检测系统

B.路由器

C.防火墙

D.网关

第8题

A.入侵检测系统

B.路由器

C.防火墙

D.网关

第10题

防火墙的网络地址转换功能工作在TCP/IP协议族的(5)。在图3-7所示的网络拓扑图中,内部网络经由防火墙采用NAT方式与Internet网络进行通信,防火墙的网络地址转换功能的配置界面如图3-8所示。请将图3-8中(6)~(8)空缺处的内容填写完整,以实现整个内部网络段的多个用户共享同一个公网IP地址。

.jpg)

【供选择的答案】

(5) A.应用层 B.传输层

C.网络层 D.服务层

(6) A.211.156.169.0/30 B.211.156.169.6/28

C.192.168.10.0/24 D.any

(7) A.WAN B.LAN

C.DMZ D.FUN

(8) A.211.156.169.1 B.211.156.169.2

C.192.168.10.254 D.211.156.169.6

为了保护您的账号安全,请在“赏学吧”公众号进行验证,点击“官网服务”-“账号验证”后输入验证码“”完成验证,验证成功后方可继续查看答案!

微信搜一搜

微信搜一搜

赏学吧

赏学吧

微信搜一搜

微信搜一搜

赏学吧

赏学吧