阻断这种网络攻击类型是对()的威胁

A.可用性

B.保密性

C.数据完整性

D.以上都不对

如搜索结果不匹配,请 联系老师 获取答案

如搜索结果不匹配,请 联系老师 获取答案

A.可用性

B.保密性

C.数据完整性

D.以上都不对

如搜索结果不匹配,请 联系老师 获取答案

如搜索结果不匹配,请 联系老师 获取答案

更多“阻断这种网络攻击类型是对()的威胁”相关的问题

更多“阻断这种网络攻击类型是对()的威胁”相关的问题

第5题

A.提供本地威胁情报库,并支持多个云端威胁情报中心的同步更新

B.基于爬虫识别算法,结合威胁情报建立精准画像,对恶意网络爬虫进行封堵

C.集成网页防篡改功能,阻断来自应用层的攻击行为,并在操作系统层对网站目录进行安全防护,保护网站不被篡改

D.提供安全态势可视化,可实时展示防护网站的安全事件、流量趋势、攻击趋势等态势信息

第6题

A.网络诱捕技术在识别到攻击事件后,能够直接将攻击源快速隔离,在攻击造成破坏前阻断威胁,保护真实系统

B.网络诱捕的优势在于能够提前防御威胁、客户损失小

C.网络诱捕系统利用网络混淆技术,通过展现虚假资源、欺骗网络探测行为、从而发现攻击者

D.网络诱捕能够干扰攻击的信息收集过程、暴露攻击者的意图

第7题

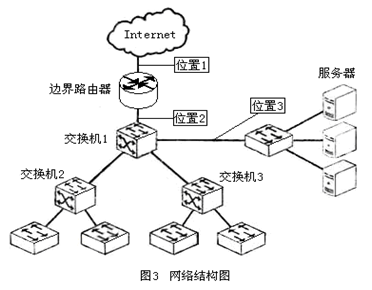

某网络结构如图3所示,请回答以下有关问题。

使用192.168.1.192/26划分3个子网,其中第一个子网能容纳25台主机,另外两个子网分别能容纳10台主机,请写出子网掩码、各子网网络地址及可用的IP地址段(9分)。(注:请按子网序号顺序分配网络地址)

(2)如果该网络使用上述地址,边界路由器上应该具有什么功能? (2分)如果为了保证外网能够访问到该网络内的服务器,那么应在边界路由器对网络中服务器的地址进行什么样的处理?(2分)

(3)采用一种设备能够对该网络提供如下的保护措施:数据包进入网络时将被进行过滤检测,并确定此包是否包含有威胁网络安全的特征。如果检测到一个恶意的数据包时,系统不但发出警报,还将采取响应措施(如丢弃含有攻击性的数据包或阻断连接)阻断攻击。请写出这种设备的名称。(2分)这种设备应该部署在图中的位置1~位置3的哪个位置上?(2分)

(4)如果该网络采用Windows 2003域用户管理功能来实现网络资源的访问控制,那么域用户信息存在区域控制器的哪个部分?(3分)

第8题

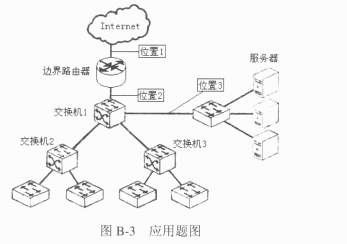

某网络结构如图所示,请回答以下相关问题。

(1) 使用 192.168.1.192/26 划分 3 个子网,其中第一个子网能够容纳 25 台主机,另外两个子网分别能够容纳 10 台主机 , 请写出子网掩码 , 各子网网络地址及可用的 IP 地址段 )(注 : 请按子网序号顺序分配网络地址 )

(2) 如果该网络使用上述地址 , 边界路由器上应该具有什么功能 ? 如果为了保证外网能够访问到该网络内的服务器,那么应在边界路由器对网络中服务器的地址进行什么样的处理 ?

(3) 采用一种设备能够对该网络提供如下的保护措施:数据包进入网络时将被惊醒过滤检测,并确定此包是否包含有威胁网络安全的特征 。 如果检测到一个恶意的数据包时 , 系统不但发出警报 , 还将采取响应措施 (如丢弃含有攻击性的数据包或阻断连接 ) 阻断攻击 , 请写出这种设备的名词 。 这种设备应该布署在图中的位置 1 ~位置 3 的哪个位置上 ?

(4) 如果该网络采用 Windows 2003 域用户管理功能来实现网络资源的访问控制,那么域用户信息存在域控制器的哪个部分 ?

A)0 、 4 、 3

B)0 、 4 、 4

C)0 、 5 、 3

D)0 、 5 、 4

第9题

A.当前对于境外的网络攻击,我国只能通过向来源国采取抗议

B.对于来自境外的网络安全威胁我国可以组织技术力量进行监测、防御和处置

C.对于来自境外的违法信息我国可以加以阻断传播

D.对于来自境外的网络攻击我国可以追究其法律贵任

为了保护您的账号安全,请在“赏学吧”公众号进行验证,点击“官网服务”-“账号验证”后输入验证码“”完成验证,验证成功后方可继续查看答案!

微信搜一搜

微信搜一搜

赏学吧

赏学吧

微信搜一搜

微信搜一搜

赏学吧

赏学吧